BlueKeep漏洞会引发又一轮Wannacry攻击吗?

近日有报道称 , 仍有百万台暴露于公网上的 PC 容易受到 BlueKeep 漏洞的威胁 。这个存在于 Windows XP / 7 和 Server 2003 / 2008 等操作系统之中的远程桌面协议(RDP)漏洞 , 已经引发了许多人的关切 。微软安全响应中心的事件响应主管 Simon Pope 呼吁 , 他们确信会有利用该漏洞的攻击事件发生 , 呼吁 IT 管理员立即采修复行动 。

(截图 via Bank Info Security)这样的警告并非危言耸听 , 因为曾经困扰全球的 Wannacry 勒索软件攻击 , 就利用了 EternalBlue 漏洞补丁的 60 天时间差 。Simon Pope 警告称:“修复程序发布仅两周 , 目前还没有曝出有哪些野外攻击 , 但这并不意味着我们可以高枕无忧 。

如果修复措施不够及时 , Wannacry 事件或再度上演” 。据悉 , 安全厂商 Zerodium、McAfee、卡巴斯基、Check Point、MalwareTech、以及 Valthek , 均已开发过基于 BlueKeep 的概念验证漏洞 。{!-- PGC_VIDEO:{"thumb_height": 360, "thumb_url": "269ee0005a1fea728d3ee 。

BlueKeep漏洞利用工具已在野外发现 , 或引发怎样的后果?

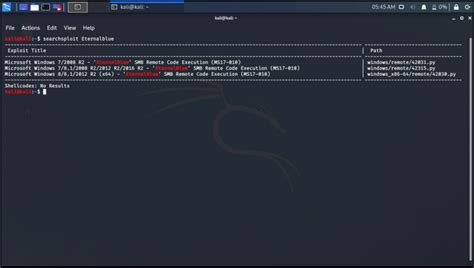

几个月来 , 安全从业者一直在担心已被公开的 BlueKeep 漏洞会被攻击者滥用 。作为旧版 Windows 操作系统中易受攻击的一个短板 , 这意味着它可能再次掀起类似两年前 WannaCry 蠕虫爆发大感染的严重后果 。周五的时候 , 作为一款被白帽和黑帽黑客使用的开源工具 , 基于 Metasploit 框架的 BlueKeep 漏洞利用蠕虫如约而至 。

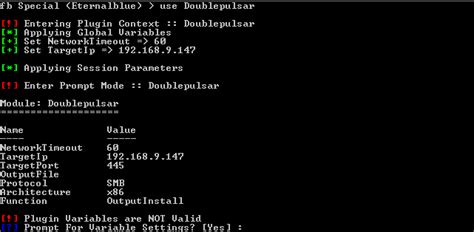

(截图 via ARSTechnica)尽管 Metasploit 模块不如 EternalBlue 漏洞那样“精致” , 但它的功能依然相当强大 。由 GitHub 上发布的该模块可知 , 其尚未具有源自 NSA、后被 WannaCry 所利用的 EternalBlue 漏洞的威力和可靠性 。例如 , 若使用新模块的黑客指定了他们想要攻击的错误版本的 Windows , 就有可能遭遇蓝屏死机 。

若想在服务器计算机上工作 , 还需要借助注册表修改大法 , 以更改默认的设置、并启用音频共享 。相比之下 , Shadow Brokers 在 2017 年 4 月甩出来的 EternalBlue 漏洞利用工具 , 就能够在默认设置的情况下 , 与各种版本的 Windows 无缝对接 。泄露一个月后 , EternalBlue 被吞进了席卷全球的 Wannacry 勒索软件 。

一个月后 , 又冒出了一个名叫 NotPetya 的恶意软件 , 对全球计算机造成了更严重的破坏 。至于最新曝光的 BlueKeep 漏洞 , 其索引编号为 CVE-2019-0708。其存在于早期版本的远程桌面服务中 , 被用于传输通过互联网连接的 Windows 计算机的图形界面 。该漏洞影响从 Windows XP / 2003、到 Vista / 7、甚至 Server 2008 / R2 的多个 Windows 操作系统版本 。

【x64.all,eternalblue】时隔两周 , 还有多少公网联网设备没有打上微软的BlueKeep漏洞补丁?

外媒 Threat Post 报道称 , 有研究人员发现 , 互联网上有百万级设备易受微软 BlueKeep 漏洞的影响 , 或为 WannaCry 之类的攻击敞开大门 。据悉 , 该漏洞编号为 CVE-2019-0708 , 但微软已在本月早些时候的星期二补丁(Security Bulletin)中修复 。遗憾的是 , 尽管系统管理员被要求尽快修复 , 但还是有大量设备暴露在公共互联网上 。