怎样看此次英特尔CPU漏洞?

对于这个问题,每日经济新闻采访人员蔡鼎认为:虽然英特尔的程序员们正在争先恐后地修改系统,但这些对Linux和Windows系统的更新将会对英特尔的产品性能产生影响 。The Register指出,根据具体任务和处理器型号的不同,其性能可能会因此降低大约5%到30%之间 。除了Linux和Windows的操作系统外,苹果64位的MacOS X也需要更新 。

当然,也可以直接购买没有设计缺陷的新处理器 。The Register还称,这一缺陷存在于英特尔过去十年生产的处理器中 。该漏洞允许用户程序辨别受保护内核内存的内容,黑客可以利用这些更容易地发现其他安全漏洞 。实际上可能比这更糟——该漏洞提供对内核内存的访问,“可能会被程序和登录用户滥用以读取内核内存的内容” 。

而每当一个特定的运行程序需要做一些有用的任务时——例如写入文件或打开网络连接,都必须临时手动控制处理器到内核,以执行任务 。2017年,包括“想哭”、“果蝇”等勒索病毒肆虐全球,这也与电脑上的系统密不可分,但值得注意的是,The Register的报道并未提到英特尔芯片漏洞曾造成黑客入侵 。英特尔也在其官方声明中表示,“今日媒体报道称这一安全问题是由一处‘缺陷’引起的,而且仅影响英特尔芯片的说法不正确 。

英特尔CacheOut处理器安全漏洞有多大影响?

密歇根大学的安全研究人员,刚刚披露了影响英特尔多款处理器的漏洞的详情 。作为一种推测执行攻击,编号为 CVE-2020-0549 的 CacheOut 漏洞可被利用来泄露敏感数据,风险等级为中等(6.5) 。正如英特尔公告的那样,这种侧载攻击可允许在正确的情况下,推断 L1 数据高速缓存中某些修改的高速缓存行的数据值 。

【图自:HackerNews,via TechSpot】与此前的微体系结构数据采样(MDS)问题不同,攻击者可利用此新漏洞来选择要泄漏的数据,而不必等待数据可用 。更糟糕的是,研究人员证明,它可以绕过几乎所有基于硬件的安全域,包括共同驻留的虚拟机、OS 内核、甚至软件防护扩展(SGX) 。不过英特尔产品保证与安全通信主管 Jerry Bryant 表示,尚未收到在实验室环境之外对该漏洞的任何利用的报告 。

此前,英特尔已经发布了受此漏洞影响和不受此漏洞影响的处理器列表 。英特尔计划在不久的将来通过 IPU 平台,为受影响的处理器发布微代码更新,感兴趣的朋友,可查看有关此问题的全文(PDF) 。好消息是,AMD 芯片并不受 CacheOut 漏洞的影响,因为该公司未提供与英特尔事务性同步扩展(TSX)类似的功能,但 ARM 和 IBM 公司的产品就难说了 。

近日曝光的新型LVI漏洞,对英特尔处理器有多大的影响?

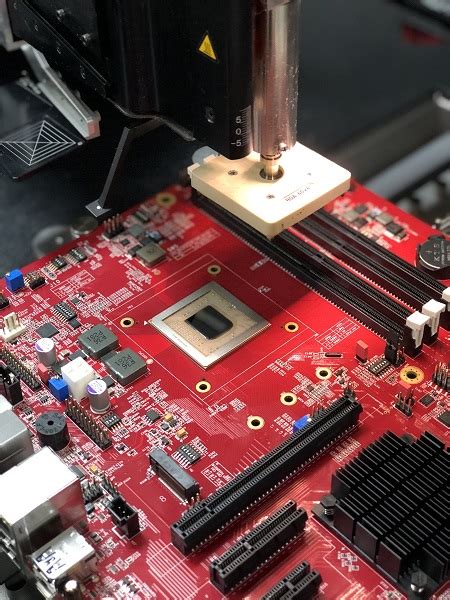

【12代英特尔处理器,英特尔处理器漏洞】

推测执行是所有现代 CPU 都具有的一项功能,以提升系统的整体的表现 。然而早些年曝光的幽灵(Spectre)和熔毁(Meltdown)漏洞,已经为芯片设计行业敲响了警钟 。今天,来自世界各地大学的一支学者和比特梵德(Bitdefender)的漏洞研究人员一道,揭示了英特尔处理器中“加载值注入”(简称 LVI)新安全漏洞 。

尽管被视作一种理论上的威胁,但英特尔还是发布了相应的固件补丁,以减轻对当前 CPU 的攻击影响,并且会在下一代硬件设计中部署修复 。要了解什么是 LVI 公司,首先得知晓幽灵(Spectre)和熔毁(Meltdown)漏洞 —— 尤其是后者!2018 年 1 月公布的 Meltdown 漏洞,运行攻击者在 CPU 上运行‘推测执行’代码操作时,从缓存中读取数据 。

推荐阅读

- 核高基,龙芯何时能硬刚英特尔

- e5400参数 e5400

- 和哪款民用处理器相当,电路模拟器汉化版

- HTC j636d root,搭载骁龙636处理器

- i5 2430m处理器怎么样 i5 2430m

- 联发科6750处理器怎么样,如何看待魅蓝S6重返联发科

- 华为980处理器好不好,麒麟980处理器怎么样

- n350,请问AMD处理器N350主频24GHz 比较奔腾双核P6200213GHz

- 处理器好又便宜的手机 又好又便宜的手机

- 电脑i5和i7有什么区别,英特尔i5和i7处理器哪个好