文章图片

据观察 , 与朝鲜有联系的威胁组织将目标锁定在科技行业的求职者身上 , 伺机部署已知恶意软件家族(BeaverTail 和 InvisibleFerret)的更新版本 。

该活动集群被追踪为 CL-STA-0240 , 是Palo Alto Networks Unit 42团队于 2023 年 11 月首次披露的名为“Contagious Interview(传染性访谈)”攻击活动的一部分 。

Unit 42在一份新报告中表示:“CL-STA-0240 背后的威胁组织通过求职平台联系软件开发人员 , 冒充潜在雇主 。 ”

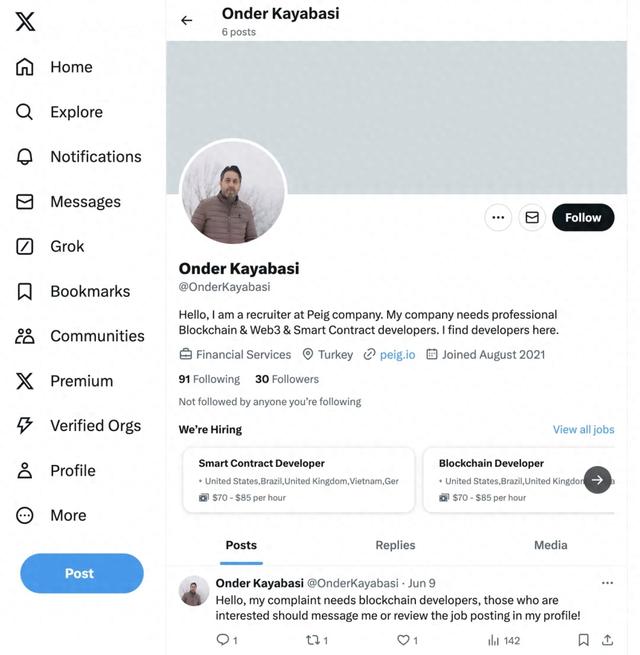

X 上的虚假招聘人员“Onder Kayabasi”

“攻击者邀请受害者参加在线会议面试 , 威胁组织试图说服受害者下载并安装恶意软件 。 ”

感染的第一阶段涉及 BeaverTail 下载程序和信息窃取程序 , 该程序专为 Windows 和 Apple macOS 平台而设计 。 该恶意软件充当基于 Python 的 InvisibleFerret 后门的管道 。

有证据表明 , 尽管已被公开披露 , 但该活动仍然活跃 , 这表明该行动背后的威胁组织通过以编程任务为借口诱使开发人员执行恶意代码 , 继续获得成功 。

安全研究员 Patrick Wardle 和网络安全公司 Group-IB 在最近的两次分析中详细介绍了一条攻击链 , 该攻击链利用冒充 MiroTalk 和 FreeConference.com 的假 Windows 和 maCOS 视频会议应用程序 , 通过 BeaverTail 和 InvisibleFerret 渗透到开发人员系统中 。

值得注意的是 , 该虚假应用程序是使用 Qt 开发的 , 它支持 Windows 和 macOS 的交叉编译 。 基于 Qt 的 BeaverTail 版本能够窃取浏览器密码并从多个加密货币钱包中收集数据 。

BeaverTail 除了将数据泄露到对手控制的服务器之外 , 还能够下载并执行 InvisibleFerret 后门 , 该后门包含两个组件:

- 主要有效载荷可对受感染主机进行指纹识别、远程控制、键盘记录、数据泄露以及下载 AnyDesk

- 收集浏览器凭据和信用卡信息的浏览器窃取程序

“朝鲜威胁组织会进行金融犯罪 , 以筹集资金 。 ”Unit 42 表示 。 “这次活动可能出于经济动机 , 因为 BeaverTail 恶意软件能够窃取 13 个不同的加密货币钱包 。 ”

技术报告:https://unit42.paloaltonetworks.com/north-korean-threat-actors-lure-tech-job-seekers-as-fake-recruiters/

新闻链接:

【曹县黑客利用虚假在线面试针对求职码农】https://thehackernews.com/2024/10/n-korean-hackers-use-fake-interviews-to.html

推荐阅读

- 揭秘最为知名的黑客工具之一:ZMap(高效网络扫描利器)

- 韩媒:中国半导体继续崛起,长江存储利用本国设备缩小技术差距!

- 揭秘最为知名的黑客工具之一:Cain and Abel(密码破解)

- LangChain 链:一种革命性的方式来利用语言模型的力量

- Storm-0501黑客组织针对美国政府混合云环境发起攻击

- 揭秘最为知名的黑客工具之一:Wifite(无线网络自动化攻击利器)

- 《文本革命:利用AI成为超级作者》:AI实战演练——基础性提问-1

- 别嘴硬了,国产LCD产能利用率降至70%以下了,OLED成主流

- “空调需要加氟了”,是有些人在利用你的“无知”

- 推土机利用北斗实现数字化控制的原理